Indice articolo

- 1 Dati sulla sicurezza in Linux

- 2 Criteri di sicurezza nativi di Linux

- 3 Per cominciare esegui frequenti backup dei tuoi dati

- 4 Regola numero 1: applica subito gli aggiornamenti!

- 5 Un antivirus? Non necessariamente

- 6 Proteggi la rete con il firewall

- 7 Limita installazioni al di fuori dei repository ufficiali

- 8 Limita il ricorso a operazioni con autorità root

- 9 Utilizza un password manager

- 10 Sicurezza del browser: un capitolo a sé

- 11 Crea un account di email crittografata

- 12 Elimina dati temporanei e file aperti di recente con Stacer

- 13 Distribuzioni GNU/Linux orientate alla privacy e alla sicurezza

- 14 Conclusioni

Non sono un sistemista e ho sempre delegato a veri esperti la configurazione di server. Ma una postazione Linux, serve un utente alla volta ed è un'altra cosa. Ecco una serie di consigli in tema di sicurezza e privacy di una postazione Linux. Sono rivolti, come sempre a principianti.

La sicurezza assoluta non esiste. E non si può restare indietro neppure di un giorno. Ma a mio parere una sottile linea separa l'aspirazione ad una ragionevole sicurezza del computer di tutti i giorni di un utente comune, dalla paranoia. Per il primo caso ci sono soluzioni, per il secondo non lo so.

Dati sulla sicurezza in Linux

Informazioni tranquillizzanti circolano sul basso impatto di virus destinati ad ambienti Linux. Specie perché i suoi utenti sarebbero una minoranza. Statistiche autorevoli dicono però il contrario. Il blog di CrowdStrike sostiene che nel 2021, rispetto all'anno precedente, sia stato scoperto il 35% in più di malware destinati a colpire proprio Linux.

Il dato è certamente dovuto al gran numero di server Linux che gestiscono la maggioranza dei servizi web e di posta elettronica. Secondo altri anche all'allargarsi del fenomeno definito IoT, Internet delle cose. Elettrodomestici intelligenti e dispositivi poco potenti, basati su kernel Linux e dotati di scheda di rete ed indirizzo IP, rappresentano infatti una ghiotta occasione per fare breccia nelle nostre reti domestiche.

Spesso poi è l'utente che compromette inconsapevolmente la sicurezza della propria installazione. È quindi fondamentale saper gestire al meglio ogni criterio di sicurezza che si intende adottare. Oppure non inoltrarsi in un terreno troppo complesso, con il rischio di peggiorare le cose piuttosto che migliorarle.

Per tranquillizzarti, però ti segnalo anche statistiche fatte da Project Zero, il team di Google che si occupa di sicurezza informatica. Project Zero rileva che gli sviluppatori di Linux e di Mozilla, stracciano letteralmente anche Apple e Microsoft quanto a rapidità nel risolvere, con aggiornamenti e patch, le rare vulnerabilità scoperte.

Insomma dai, un utente comune può usare Linux nel computer di tutti i giorni in modo più sicuro rispetto a sistemi operativi commerciali. Purché non sia coinvolto in attività illecite o bersagliato per opinioni personali o attivismo di sorta.

Criteri di sicurezza nativi di Linux

Linux adotta in modo nativo diversi accorgimenti di sicurezza. Come la differenziazione dei permessi per i singoli utenti e per i gruppi cui essi appartengono. Molte distribuzioni GNU/Linux disattivano per impostazione predefinita l'accesso come utente root. Oppure fanno sì che servizi delicati non abbiano privilegi di root quando non servono. Ubuntu, Linux Mint, Pop!_OS ed altre distribuzioni propongono la criptazione del disco o della cartella Home in fase di installazione. Molto utile nel computer portatile o se hai dati importanti in PC accessibili anche da altri.

Fedora e le distribuzioni basate su Red Hat Enterprise Linux adottano il modulo SELinux (Security-Enhanced Linux), che innalzano la sicurezza di permessi e liste di controllo degli accessi, isolando le applicazioni in compartimenti stagni, le c.d. sandbox, altamente configurabili.

AppArmor per Ubuntu svolge compiti analoghi ed è preinstallato e preconfigurato anche in altre distribuzioni tra cui Linux Mint. Se adotti un desktop KDE, Plasma Vault permette di creare cartelle crittografate che puoi salvare ovunque.

Talvolta però l'utente modifica configurazioni iniziali per soddisfare le proprie esigenze e i cambiamenti tengono raramente in considerazione l’aspetto della sicurezza. Questo può risultare pericoloso quando si eseguono servizi, perché si rischia di lasciare una porta del proprio PC aperta a tutto il mondo.

Per cominciare esegui frequenti backup dei tuoi dati

Può sembrare banale e fuori tema. Ma eseguire frequenti backup dei tuoi dati personali, azzera le conseguenze di molti eventi dannosi. Se li salvi in un supporto differente da quello in cui tali dati risiedono stabilmente.

L'ho detto anche in altre occasioni: un sistema operativo compromesso anche solo per esperimenti maldestri, può essere reinstallato e riconfigurato con un minimo di sforzo. Per dati personali importanti persi, non c'è soluzione. Puoi dare la colpa a qualcun altro o ad un bug, è umano. Ma lontano dalla realtà.

Ho conosciuto chi ha perso materiale dal valore affettivo inestimabile o mesi di lavoro tenuti solo in una chiavetta USB che si è rotta (e succede) o è andata persa. Studenti che hanno perso la tesi, di cui avevano un backup aggiornatissimo insieme al portatile, nella borsa che gli è stata rubata. Imprenditori costretti a pagare un sostanzioso riscatto in criptovalute perché un c.d. ransomware ha cifrato l'intero contenuto del PC.

Nessuno di questi scenari rappresenta il minimo problema se esegui regolarmente backup e li tieni in un posto sicuro.

Regola numero 1: applica subito gli aggiornamenti!

Ho citato la rapidità degli sviluppatori Linux nel risolvere problemi di sicurezza. Perché questo ti sia utile, il più importante accorgimento è quello di applicare prontamente gli aggiornamenti di software, di sicurezza e del kernel, non appena siano resi disponibili.

Ciò anche perché, appena una falla viene scoperta, i dettagli divengono di dominio pubblico e quanto più attendi ad aggiornare, più sei esposto.

Se non hai problemi di soglie dati o se non vuoi provvedere manualmente, puoi impostarne l'installazione automatica. Linux Mint ad esempio, aprendo Gestore Aggiornamenti dall'icona a scudo nel pannello applet, ti consente di includere anche flatpak, applet e desklet oltre ai pacchetti software dai repository.

Voglio rimarcare questo aspetto. Applica prontamente gli aggiornamenti e non utilizzare un sistema operativo dopo la scadenza del periodo di supporto e sarai già ad un ottimo punto. Anzi puoi anche fermarti qui! Le indicazioni che seguono fanno volume ma sono rifiniture. Però totalmente inutili se il sistema non è aggiornato.

Un antivirus? Non necessariamente

Avrai sentito spesso dire in giro che Linux non ha bisogno di antivirus e penso si possa essere d'accordo, in linea di principio. Se ti limiti ad installare software dallo "store" della tua distribuzione, hai certezza che sia verificato e sicuro. Quando un raro problema viene scoperto, come anticipato, gli sviluppatori Linux sono rapidissimi a porvi rimedio e riceverai prestissimo un aggiornamento.

Che Linux, almeno in una c.d. workstation, non sia un sistema per cui preoccuparsi di installare un antivirus, lo dimostra anche il fatto che l'autorevole istituto indipendente AV-Test, che verifica e documenta prestazioni ed efficienza di antivirus gratuiti e commerciali, prende in considerazione solo Windows, MacOS e Android.

Antivirus per Windows tra cui NOD32, Comodo, F-Secure e Sophos prevedono anche versioni per Linux. Ma le definizioni dei virus includono di regola solo quelli noti per ambiente Windows.

Se la tua postazione Linux è in rete assieme a numerose postazioni Windows, uno di questi antivirus può aiutarti a limitare la diffusione di minacce a beneficio degli altri ma non direttamente a te.

Se adoperi WINE per eseguire programmi per Windows, puoi rendere il tuo sistema vulnerabile alle minacce per Windows e allora un antivirus fa comodo anche a te. Questa è una delle ragioni per cui sconsiglio di usare WINE e suggerisco casomai di mantenere una partizione Windows se proprio credi di non poter fare a meno di software prodotti da aziende che degli utenti Linux se ne fregano!

ClamAv: l'unico vero antivirus per Linux

Un antivirus proprio per Linux esiste: è ClamAV. Se non vuoi usarlo da riga di comando, puoi scaricarlo con interfaccia grafica cercando nel tuo centro software il pacchetto ClamTK. Il programma magari non è aggiornatissimo ma le liste di definizioni di virus sono ancora saltuariamente aggiornate.

L'installazione di ClamTK non include anche il demone dell'antivirus, cioè il servizio che resta sempre in esecuzione per monitorare ogni file che apri. Questo è bene perché può rallentare il sistema e utilizzare molta memoria.

Puoi effettuare scansioni di file e cartelle manualmente. Oppure pianificare controlli, ad esempio nelle ore notturne, della tua cartella Home e del suo contenuto. Di controllare il resto del sistema non c'è bisogno.

Non è affatto indispensabile, ma puoi anche integrare liste di definizioni non ufficiali in ClamAV. Estremeshok è una fonte fidata. Sono incluse le definizioni previste per uno strumento chiamato Linux Malware Detect. Ampliando l'elenco delle definizioni, però possono aumentare anche i c.d. falsi positivi.

Proteggi la rete con il firewall

Con i moderni modem/router a gestire le nostre connessioni in casa e ufficio, alcuni sostengono che attivare il firewall in una postazione singola, non sia davvero indispensabile. Perché Linux, di fatto non apre porte accessibili dall'esterno verso il tuo PC. Ma molti sostengono il contrario.

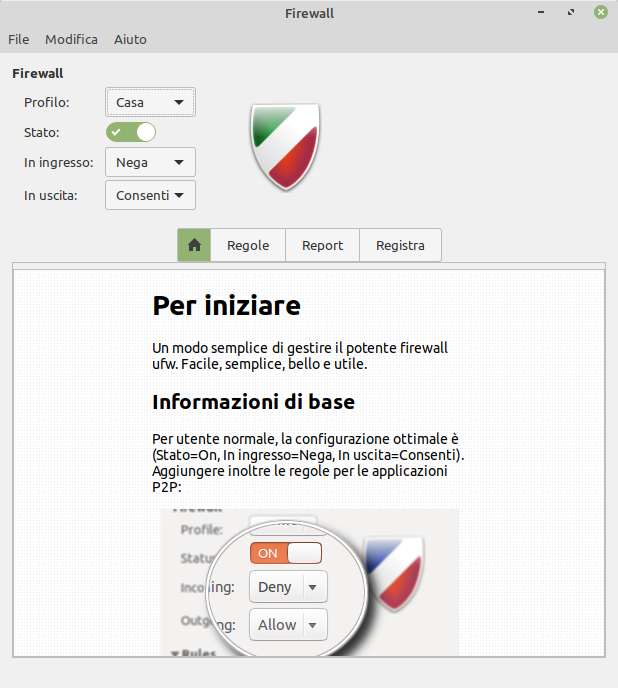

Nel tutorial Post installazione di Linux Mint suggerisco, anzi lo suggerisce il team nella schermata di benvenuto, di attivare immediatamente il firewall attraverso l'interfaccia grafica preinstallata insieme al firewall UFW. Non solo in Linux Mint ma in tante altre distribuzioni GNU/Linux.

Se usi sistemi P2P come la gloriosa rete edonkey ancora funzionante o torrent, o anche per le condivisioni in rete locale con Samba o Warpinator, dovrai aggiungere specifiche regole perché il tuo computer sia raggiungibile da questi servizi. Ce ne sono tante già preconfigurate e suddivise in categorie. Una volta trovato il servizio che vuoi rendere accessibile, basta un clic su Aggiungi regola.

I più smanettoni, e io con l'avanzare dell'età lo sono sempre meno, saranno anche in grado di riciclare un vecchio computer o usare una Raspberry PI con un paio di schede di rete per creare un firewall hardware.

Non è proprio in tema con l'argomento ma, negli anni, molti modelli di router sono risultati affetti da gravi vulnerabilità. Ti consiglio di verificare il firmware del tuo router e se possibile aggiornarlo. Ma prima ancora suggerisco di cambiare le password preimpostate dal produttore del dispositivo o dal fornitore di servizi internet.

Limita installazioni al di fuori dei repository ufficiali

Se non conosci i concetti di repository e PPA, ne ho parlato nel tutorial Verificare e installare programmi in Linux. Comunque i repository sono archivi di software installato e installabile nella tua distribuzione GNU/Linux. Quelli preimpostati sono definibili ufficiali, contengono pacchetti e programmi verificati e sono quindi sicuri da installare.

Puoi aggiungere alle tue fonti software fidate anche repository di terze parti e, per le distribuzioni basate su Ubuntu, nuovi PPA. Puoi anche installare programmi da file .deb o .rpm scaricati da Internet. Ma tutti questi programmi, di regola, non sono testati né verificati dagli sviluppatori della tua distribuzione GNU/Linux. Perciò possono compromettere la stabilità oltre che la sicurezza del sistema.

L'aggiunta di un PPA alle fonti software, autorizza chi lo gestisce ad immettere nuovi pacchetti nel tuo sistema. Come è facile intuire si tratta di enormi privilegi sul tuo sistema.

Anche l'installazione da un pacchetto scaricato da internet può aggiungere un repository alle tue fonti fidate senza che tu lo sappia. Lo fa anche Google Chrome ad esempio. Immagina le conseguenze se installi un pacchetto di cui non sia garantita la provenienza.

Non sto dicendo di accontentarti dei programmi che trovi nel centro software della tua distribuzione GNU/Linux. Anche se ormai sono in grado di integrare programmi ogni genere. Ma sono effettivamente gli unici che puoi installare con la massima tranquillità.

Dico che è bene ricorrere a PPA solo se non c'è alternativa per utilizzare al meglio un determinato programma. E anche per quanto riguarda file .deb e .rpm o .apk scaricati da Internet, ci vuole buon senso. Se il programma è assai noto oppure scarichi driver di scanner e stampanti dai siti ufficiali dei produttori, una volta verificata, se possibile, la firma del file, puoi certamente fidarti.

Ma non scaricare e installare programmi di cui non hai mai sentito parlare prima di aver accertato su internet o nei forum della tua distribuzione. Oppure verifica se esistono tutorial o recensioni che lo riguardano. Ma anche che queste informazioni provengano da molteplici siti web noti ed affidabili.

Limita il ricorso a operazioni con autorità root

L'accesso ad una sessione desktop come root vanifica molti criteri di sicurezza cui ho accennato all'inizio. Tanto che molte distribuzioni come Ubuntu o Linux Mint disattivano tale account per impostazione predefinita.

Le applicazioni che usiamo quotidianamente sono previste per essere eseguite con permessi di utente non amministratore e non possono quindi modificare il sistema sottostante.

Solo compiti di amministrazione del sistema dovrebbero venire eseguiti con privilegi di root e solo in caso di bisogno. Ad esempio ricorrendo al comando sudo prima di altro comando, stai temporaneamente attribuendoti privilegi di amministratore di sistema per eseguirlo.

L'uso inconsapevole di sudo quando non necessario, oltre a costituire un rischio per la sicurezza, può anche solo compromettere la stabilità del sistema e causare problemi di vario genere.

Ad esempio, se lanci da terminale, con sudo, un programma di uso quotidiano, saranno creati file e cartelle di cui root è proprietario e non il tuo utente. Ed è anche possibile che la proprietà di file e cartelle di configurazione sia rimossa dal tuo utente ed assegnata a root.

Utilizza un password manager

Si dice che l'unica password sicura sia una tanto complessa che non puoi ricordarla. Se ci mettiamo il numero di servizi, account e relative password di cui ognuno di noi dispone oggi, ci sarebbe di che impazzire.

Se non affidi le tue password più importanti ad un browser che per sincronizzarle le spedisce in giro per il mondo e non le salvi in un documento di testo, già sei a buon punto sulla protezione dei tuoi dati personali.

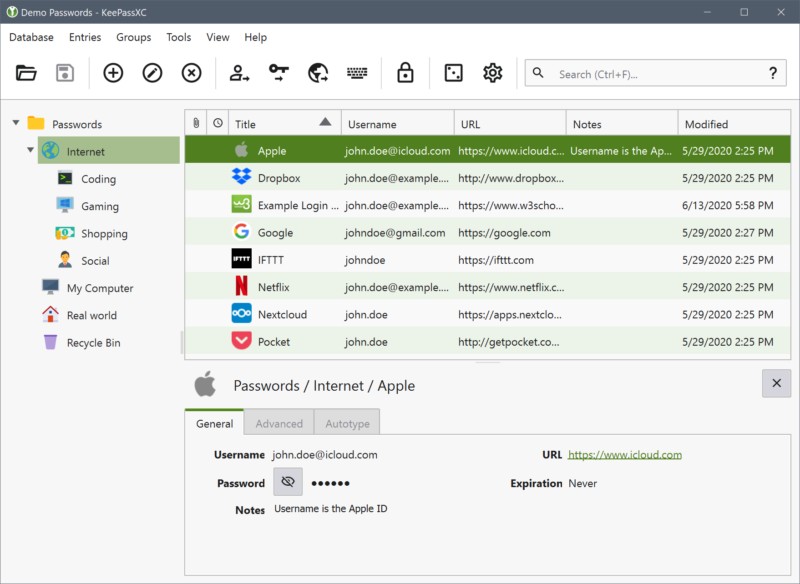

Per semplificare e rendere più sicura l'archiviazione di credenziali come quelle relative a identità digitale, banche o altro, consiglio di ricorrere ad un password manager. Tramite il centro software della tua distribuzione GNU/Linux, troverai sicuramente KeePass Password Safe, KeePassX o KeePassXC. Sono simili ed anche il nome può creare confusione, ma si tratta di progetti differenti.

Il ricorso ad una di queste utilità open-source consente di impostare un'unica password per proteggere, con robusti algoritmi di cifratura, un infinito database di credenziali. In quanto open-source, il codice sorgente è ispezionabile e ispezionato. Non spiano ciò che vi conservi né trasmettono dati chissà dove.

Rappresentano quindi un'ottima opportunità di limitare rischi di far finire dati assai sensibili nelle mani sbagliate in caso di compromissioni del sistema o smarrimento del computer portatile e li consiglio vivamente.

Verificando gli screenshot dalle singole pagine o installandoli, potrai scegliere quello che più soddisfa le tue esigenze.

Sicurezza del browser: un capitolo a sé

Il programma certamente più usato in ogni dispositivo e non solo nel computer con Linux, merita una serie di approfondimenti a parte. Anche se non è argomento che interessi soltanto Linux.

Ovviamente non c'è pace per gli sprovveduti alla ricerca di software pirata, streaming illegale e compagnia brutta. Perché sono i primi responsabili di fughe di dati dal proprio computer.

La prima regola vale ancora: applica tempestivamente gli aggiornamenti rilasciati per il tuo o i tuoi browser preferiti e avrai già fatto molto. Puoi anche scegliere uno dei browser particolarmente orientati alla sicurezza come Brave oppure Opera. Ne ho parlato a proposito di Browser alternativi per GNU/Linux. Molti di essi bloccano in anticipo annunci pubblicitari che tracciano le tue attività o ti identificano. Oppure integrano un servizio gratuito di VPN come nel caso di Opera.

Usa motori di ricerca che non ti identificano e non ti tracciano

Non c'è vera sicurezza senza privacy. I motori di ricerca web tradizionali vogliono sapere tutto di te e di ciò che cerchi. Per fornire agli inserzionisti informazioni su di te. Questi consente di mostrarti, attraverso le pagine di risultati ma non solo, annunci pubblicitari molto rispondenti a tuoi interessi.

Finalmente si stanno facendo strada anche modelli di business differenti. Motori che si sostentano certamente grazie alla pubblicità pagate da inserzionisti in base ai tuoi termini di ricerca. Però non intercettano, non salvano e quindi non rivendono alcun dato. Che si tratti del tuo dispositivo, delle tue abitudini e delle tue informazioni personali.

DuckDuckGo

Certamente il più noto motore di ricerca alternativo è DuckDuckGo e merita la sua crescente popolarità. Se già lo conosci e lo usi, un'occhiata alle informazioni aggiuntive fornite sulla sua filosofia, ti renderanno ancora più contento di usarlo. Scoprirai che Google ti traccia non solo sulle sue applicazioni ma anche sul 75% dei siti web al mondo che ospitano campagne AdSense.

Quando entri nelle impostazioni di DuckDuckGo scopri tantissime interessanti funzioni come la possibilità di disattivare completamente gli annunci sponsorizzati dai risultati. Però in cambio ti chiede almeno di contribuire a far conoscere e ad adottare il motore di ricerca ad altri.

Puoi anche usare bangs, scorciatoie per cercare direttamente tra le pagine di siti web tra i più noti. Disattivare il caricamento automatico di immagini o video e passare i parametri delle tue ricerche con metodo POST anziché GET del linguaggio HTML, senza che i termini siano visibili nella barra dell'indirizzo.

StartPage

Il mio motore di ricerca è Startpage. Mi ha ispirato simpatia e fiducia fin dall'inizio. Grazie anche alle pagine esplicative del suo funzionamento. Scopri che il tuo indirizzo IP ed altre informazioni personali non vengono salvati nel primo livello di server. I tuoi termini di ricerca sono quindi trasmessi ad un secondo livello di server che li confronta con i risultati di Google. Per restituirteli in forma anonima.

Con StartPage posso passare comandi e opzioni di ricerca avanzate di Google per raffinare ricerche, conoscere quali e quante pagine sono indicizzate di un sito web, verificare quali contengono un link che rimanda a siti miei o di miei clienti.

StartPage offre anche un servizio a pagamento per la gestione di email crittografata.

Solo estensioni e plugin del browser necessari

I controlli umani e automatizzati sul Chrome Web Store o nella pagina di estensioni di Firefox non fanno miracoli. Ma è successo raramente di introdurre malware attraverso estensioni e plugin.

L'importante è sapere che estensioni e plugin, per funzionare, di regola monitorano e tracciano ogni attività di navigazione. E finiscono in mano a chi le realizza. Spesso però, durante sessioni impropriamente chiamate anonime o private, tali estensioni non sono abilitate e quindi questo non succede.

È comunque buona regola limitare il numero di estensioni e plugin, sia per motivi di sicurezza che di prestazioni e stabilità. Ma alcune sono molto utili per la sicurezza e per la privacy e mi sento di segnalarle.

Ad-block

Ad-block è la mia estensione preferita contro le pubblicità invadenti, per Firefox, per Chrome ed è preinstallata in Brave. Consente di bloccare gli annunci più invadenti che si trovando durante la navigazione.

Si possono modificare le impostazioni anche in modo più aggressivo. Altre note estensioni simili sono uBlock Origin e AdBlock Plus. Sono tutte disponibili sia per Chrome che per Firefox.

Https Everywhere

Https Everywhere, disponibile come estensione per Firefox e nel Chrome Web Store, per i siti che lo consentono, passa automaticamente dal protocollo non sicuro http a quello sicuro https. Così viene cifrata ogni comunicazione tra te ed il sito, impedendo che le informazioni siano trasmesse "in chiaro". Questo consente di proteggersi da diverse forme di sorveglianza indesiderata delle attività, da sottrazioni dati e alcune forme di censura.

NoScript

NoScript, anch'esso disponibile per Chrome e Firefox, consente di disattivare l'esecuzione di programmi potenzialmente pericolosi o lesivi della privacy che sfruttano i linguaggi Javascript, Java e l'ormai tramontato Flash Player. La disattivazione completa, che trovi spesso tra le impostazioni dei singoli browser, può impedire di fruire al meglio di tanti servizi web.

Con NoScript puoi creare apposite regole per autorizzare a vari livelli i siti web che ritieni più raccomandabili come quello della banca ad esempio. Per imparare ad usare NoScript in modo efficiente dovrai studiarci un po'. Visto che solo singole funzioni dei linguaggi citati sono autorizzate, ciò consente di proteggersi anche da nuovi e futuri stratagemmi che malintenzionati cerchino di sfruttare.

Firefox Multi-account containers

Firefox Multi-account containers impedisce anzitutto che un sito aperto in una scheda possa accedere anche ai cookie e alle attività che stai compiendo in altre schede. Che è purtroppo la regola. Per esempio, tieni aperto facebook in una scheda, e il signor Z otterrà informazioni anche su ciò che stai facendo nelle altre.

Questa estensione consente anche di tenere aperto un servizio come un social o gmail, con account differenti contemporaneamente senza alcuna interferenza tra di essi. Alla chiusura del browser i cookie sono eliminati automaticamente. Purtroppo non mi risultano estensioni nel Chrome Web Store con le medesime possibilità o che funzionino altrettanto bene.

Il dark web o darknet, la terra dei domini .onion e luogo di attività illegali di ogni genere. Ma non c'è solo questo per fortuna. Ed il meccanismo su cui si basa la navigazione TOR è assai valido per incrementare privacy e anonimato nelle tue attività online.

Normalmente la richiesta di visitare una pagina web, viene passata dal tuo provider internet al gestore del sito. Ottenuta la risorsa che stai chiedendo, essa compie il cammino inverso per tornare alla tua postazione. Se il sito web adotta un certificato SSL, il browser mostra un lucchetto chiuso accanto all'indirizzo. Ciò indica che le comunicazioni sono scambiate attraverso il protocollo sicuro HTTPS. E anche se intercettate nel tragitto, la cifratura garantisce che siano incomprensibili allo spione di turno.

Attraverso la rete TOR, invece, la richiesta di una risorsa web viene passata, sempre in forma cifrata e sicura, ad un server tra le migliaia gestiti gratuitamente da volontari in tutto il mondo. Dal primo viene passata ad un secondo, poi ad un terzo. Ogni nodo della rete TOR può trovarsi in un luogo differente del pianeta. Ed ogni passaggio avviene con una differente connessione sicura.

Identificarti diviene quasi impossibile per il gestore del sito che stai visitando. Il tuo provider Internet o l'amministratore del tuo WiFi o router possono sapere che stai usando TOR, ma non sapranno cosa stai facendo.

Il bello della navigazione con TOR browser, che si basa su di una versione modificata di Firefox, è che Https Everywhere, NoScript e uBlock Origin, appena citati, sono già installati e configurati.

Il modo più semplice per sfruttare la rete TOR è quello di scaricare TOR browser per Linux dal sito web del progetto e seguire le semplici istruzioni di installazione di TOR in italiano.

Ciò perché browser differenti da quello ufficiale, tra cui ad esempio Brave, che integrano nativamente TOR, non garantiscono i medesimi livelli di anonimato.

Ricorrere al file ufficiale è anche il modo più semplice per tenere TOR sempre prontamente aggiornato. Il pacchetto tor-browser-launcher, che puoi trovare nel centro software della tua distribuzione, anche se in formato flatpak e più aggiornato di quello nei repository ufficiali, potrebbe non garantire la stessa rapidità di aggiornamento. Che è fondamentale.

Circa il ricorso ad un servizio di VPN, associato alla navigazione TOR, le pagine di supporto di TOR riportano una serie dettagliata di vantaggi e svantaggi. Per valutarli è indispensabile comprendere a pieno le indicazioni ed essere impeccabili nella eventuale messa a punto. Il minimo difetto di configurazione può peggiorare le cose invece che migliorarle.

Crea un account di email crittografata

Sempre a proposito di sicurezza e privacy, benché non riguardino specificamente Linux, vorrei citare, i servizi open-source e gratuiti di ProtonMail e TutaNota.

ProtonMail

ProtonMail si propone come alternativa sicura a servizi di posta elettronica comuni perché i tuoi messaggi, contrariamente a quanto avviene di regola, sono inviati in forma crittografata. Riporto la descrizione sintetica del servizio come riportata, in italiano, nel sito web:

"I messaggi sono archiviati in un formato criptato nei server ProtonMail. Inoltre, vengono anche tenuti criptati durante la trasmissione tra i nostri server e i dispositivi dell'utente. Anche i messaggi tra utenti ProtonMail sono trasmessi criptati dall'interno della nostra rete. Poiché i dati vengono mantenuti cifrati in ogni passaggio, il rischio che vengano intercettati è pressoché eliminato".

Se non ti ispirano sufficiente fiducia un'azienda svizzera e le rigide disposizioni sulla privacy del Paese, ProtonMail garantisce che le chiavi crittografiche con cui i tuoi messaggi sono spediti ai loro server, vengono create nel tuo dispositivo. I messaggi risultano quindi indecifrabili anche ai responsabili del servizio.

ProtonMail integra un calendario e uno spazio cloud per i documenti che sono anch'essi sincronizzati con i loro server tramite connessioni cifrate.

Ma la caratteristica che rende unico il servizio è la disponibilità di un sistema di accesso al servizio anche nello spazio dei domini .onion della rete TOR. Ciò significa che se attivi e gestisci il tuo account con il solo ricorso a questo gateway, le tue comunicazioni mail, oltreché cifrate, ti consentono di restare completamente anonimo.

ProtonMail è fruibile via web ma sono disponibili anche app per Android e iOS. Offre anche un servizio gratuito le cui caratteristiche sono piuttosto limitate. Il servizio chiamato PLUS ha un costo di circa € 4.00 mensili alla data di pubblicazione del tutorial. Prevedere più spazio, personalizzazioni e l'invio ad utenti esterni al servizio, e contribuisce ad un supporto importante per il continuo miglioramento dei servizi offerti.

TutaNota

Tuta nota è un latinismo che significa messaggio sicuro. Non ha quindi niente a che vedere con abbigliamento sportivo di marca! 😀

I principi cardine del servizio offerto da Tutanota sono i medesimi di ProtonMail. Le comunicazioni email sono crittografate, ma lo sono anche calendario, contatti e file sincronizzati con i server in Germania. Per attivare un account gratuito di Tutanota, non sono neppure richiesti dati personali.

Puoi usare il tuo account Tutanota via web ma oltre alle app per Android e iOS, sono disponibili anche versioni desktop per Windows e MacOS. Sempre gratuite.

A differenza di ProtonMail, le formule a pagamento per i servizi aggiuntivi sono più articolate. Prevedono differenti tipi di account dal costo rispettivamente di € 1,00 e € 4,00 mensili se versati annualmente e qualche spicciolo in più per i pagamenti mensili.

L'offerta di servizi è molto variegata e può essere personalizzata in base a esigenze di spazio (fino a 1 TB!), di indirizzi alias, di altri servizi come quelli di condivisione sicura di dati ed eventi di calendario. È anche previsto un servizio che consente di integrare nel tuo sito web un modulo di contatto che si collega direttamente ai server Tutanote e tramite cui i tuoi utenti possono inviarti mail crittografate.

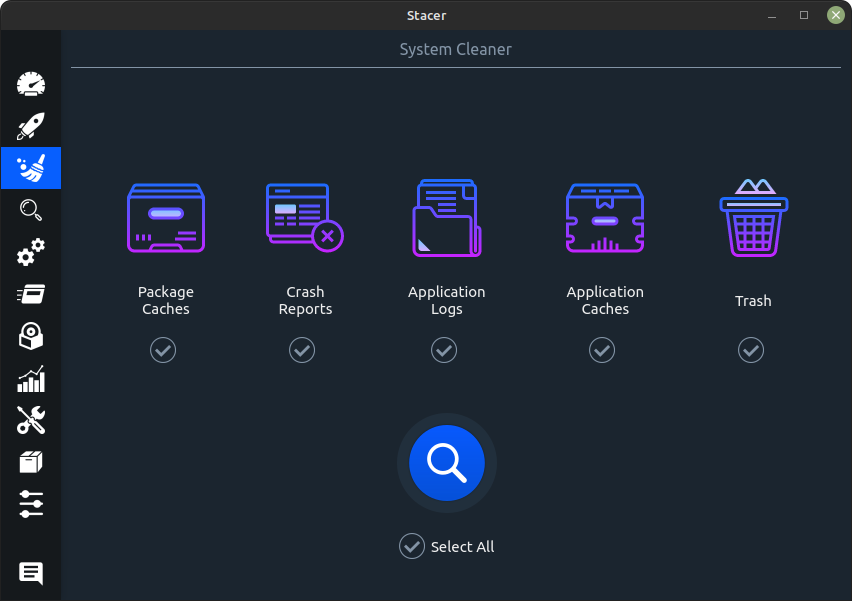

Elimina dati temporanei e file aperti di recente con Stacer

Ho già detto che la privacy è aspetto fortemente legato a quello della sicurezza. Se nel tuo computer Linux la cartella home non è cifrata in fase di installazione, oppure se altri hanno accesso alla tua postazione, è buona regola eliminare tracce di attività recenti come i file che hai aperto ultimamente. Linux Mint ed altre distribuzioni GNU/Linux consentono con un solo clic, di non tenere traccia dei file e cartelle che apri e non è poco.

Ma anche dati temporanei, anteprime di file aperti, registri di installazione, nelle mani giuste, possono fornire molte indicazioni sulle tue attività.

Io non consiglio solitamente applicazioni per la pulizia e ottimizzazione. Utenti abituati a Windows sono spesso fissati di questi programmi e non si rilassano neppure con Linux che non ne ha affatto bisogno. Ad esempio non consiglio BleachBit perché l'istinto di modificare le impostazioni iniziali è forte. E le conseguenze possibili sono anche disastri nella configurazione o una quantità di file spazzatura che si accumula in misura superiore.

Per Stacer però faccio un'eccezione. Le funzioni legate alla pulizia non sono nulla che chi abbia un po' di confidenza con la shell Linux, non riesca a fare anche da riga di comando. Però, anzitutto le impostazioni di pulizia di Stacer sono limitate e non aggressive, divise in chiare opzioni selezionabili singolarmente. E con una ricerca web troverai tantissimi tutorial e video.

Il progetto è fermo dal 2019, ma Stacer si dimostra ancora validissimo per monitorare processi, servizi, risorse impegnate.

Se non sai esattamente cosa combini modificando impostazioni di servizi, di applicazioni con avvio automatico, disattivando repository, ti sconsiglio fortissimamente di toccare altro. Se lo fai, ricorda la regola di avere al sicuro i tuoi dati personali importanti. Perché puoi facilmente compromettere la tua installazione di Linux ed essere costretto a formattare e reinstallare.

Quasi certamente potrai trovare e installare Stacer con un clic dal centro software della tua distro.

Distribuzioni GNU/Linux orientate alla privacy e alla sicurezza

Vorrei chiudere questa lunga panoramica di soluzioni, alla portata di tutti, per incrementare sicurezza e privacy nella propria postazione Linux, citando due distribuzioni che di tali esigenze fanno il loro cavallo di battaglia.

Tails

Tails è un sistema operativo basato sulla versione stabile di Debian. Viene rilasciato con l'ambiente grafico GNOME. Il protocollo TOR per la navigazione è integrato nativamente. Tails non si installa ma si esegue esclusivamente in sessioni Live. Sicurezza e privacy delle attività internet sono infatti gli scopi primari.

A ben vedere, molte delle caratteristiche che il sito ufficiale di Tails mette maggiormente in evidenza, sono quelle di una comune distribuzione GNU/Linux eseguita in sessioni c.d. Live. Non importa quale sistema operativo sia eventualmente già installato nel disco fisso, l'avvio di TailsOS da DVD o supporto USB, non lo tocca perché Linux viene caricato nella memoria RAM ed ogni traccia di attività svanisce al termine della sessione con lo spegnimento del computer.

DI certo è una nota interessante che la navigazione TOR ed altri strumenti utili a fini di privacy siano previsti nel file originale che puoi scaricare dal sito ufficiale.

In teoria il sistema diviene meno sicuro, ma la chiavetta USB consente di effettuare aggiornamenti o installare nuovi programmi grazie ad una partizione c.d. persistente. Una pagina di supporto, in italiano consente di verificare programmi e funzionalità inclusi in Tails.

Qubes OS

Quanto a Qubes OS, nella homepage campeggia a grandi lettere anche l'apprezzamento da parte di Edward Snowden.

Qubes OS ha requisiti hardware molto molto specifici per poterlo installare. Si basa sulla virtualizzazione hardware oltreché software.

Per isolare dall'amministrazione del sistema e dalle altre applicazioni di uso comune, ogni attività che si compia.

Sono previsti compartimenti stagni definiti qubes, che puoi creare, partendo anche da modelli preimpostati, per semplificare e rendere più rapido l'uso del sistema. Puoi creare quanti cubi desideri: uno per il lavoro, uno per attività personali, uno per la gestione dei conti bancari e via dicendo.

Semplificando molto, grazie alla virtualizzazione, ciascun cubo è come un computer differente con un sistema operativo a sé, eseguito in una specifica finestra. A seconda delle esigenze, i modelli di cubi preimpostati, sono basati su sistemi operativi differenti tra cui Fedora, Debian e Windows. È come avere molteplici sistemi operativi avviati contemporaneamente, ciascuno modificato e configurato per svolgere solo specifiche operazioni con il massimo della sicurezza possibile. E totalmente separato dagli altri.

Anche se uno dei cubi viene compromesso, nessuno degli altri cubi, anche se basati sullo stesso modello, può venire scalfito. Supponendo che tu includa in più cubi il browser, se uno dei cubi in cui si trova viene violato, il medesimo browser, in esecuzione in altri cubi sarà toccato. Se la scheda di rete o un componente hardware, malgrado la navigazione TOR inclusa nel sistema operativo che esegue il browser, viene compromessa, gli effetti non si propagheranno ad altri cubi che la usano. E una volta che arresti QubesOS, i rischi di eventuali compromissioni a livello hardware sono assai remoti.

Come ogni sistema operativo su base Linux, QubesOS può essere scaricato in un file .ISO da quasi 6 GB dal sito ufficiale o dal circuito torrent. Se il tuo hardware è compatibile e vuoi provarlo non vorrai certo evitare di verificare la firma e l'identità del file scaricato.

Conclusioni

Il tempo trascorso dal concepimento alla pubblicazione di questo tutorial non è inferiore a quello che ci vuole per una gestazione. Ma finalmente ho messo ordine a tante informazioni in tema di sicurezza e privacy su Linux. Credo siano alla portata di principianti di Linux cui sempre mi rivolgo.

Su certi esperti che mi lasciano commenti, sperabilmente anche questi alla portata del principiante, ormai ci conto. Perché mi suggeriscono come correggere informazioni incomplete o inesatte. Aiutando me, prima di tutti gli altri, a migliorare la conoscenza di questo fantastico mondo del software libero!

Aspettavo un articolo del genere da tanto tempo e finalmente è arrivato. Grazie Dario per la tua condivisione e soprattutto per i riferimenti (anche di personaggi) citati.

Ciao Giuseppe, grazie a te! Certi miei riferimenti sono cauti, perché se ci metti che indagando su di me, si scopre che non uso social né app che molti considerano standard da tanti anni, questo fa di me un soggetto potenzialmente pericolosissimo! E allora a voglia firewall o browser sicuri!

Grazie per questo articolo veramente interessante e denso di informazioni utili e comprensibili a chi fa di Linux un uso casalingo.

Apprezzo veramente tanto la tua capacità di “snocciolare” concetti ad uso di tecnici o comunque di esperti di settore.

Fai inoltre delle bellissime panoramiche a 360 gradi su tutti gli argomenti inserendo notizie e aspetti che riguardano i vari settori della sicurezza.

Per quello che riguarda Startpage volevo chiederti una cosa, sulla sua home in alto, c’è scritto che esiste una estensione per Firefox, ce la suggerisci?

Ciao Damiano, ti ringrazio tanto per i tuoi apprezzamenti! Startpage prevede molteplici estensioni per Firefox. Mentre merita certamente l’aggiunta del motore di ricerca tra quelli preimpostati, non sono sicuro che il blocco di pubblicità funzioni altrettanto bene quanto con le altre estensioni che cito. Io uso adblock e non mi verrebbe in mente di installare più estensioni per lo stesso scopo.

Grazie per questo articolo molto interessante, e per come esponi i vari argomenti.

Purtroppo le minacce alla sicurezza e riservatezza delle persone é costantemente minacciata proprio dai governi e non solo dalle “grandi case”.

Proprio qualche giorno fa mi è capitato di vedere su YouTube un video, mi pare di un Americano, che spiegava che ormai lo spionaggio degli utenti avviene a livello anche ardware, cioè sia intel che amd,nei loro processori moderni hanno una specie di piccolo programma che informa la casa madre dei programmi che stai usando.

Ufficialmente , dicono loro, per sapere, in modo anonimo i programmi più usati, e come migliorare le prestazioni dei processori, proprio su tali programmi.

Bello se fosse vero, ma mi sembra solo una scusa, mediamente si sa già cosa una persona usa, in base al processore… se uno poniamo ha un I3 difficilmente ci farà montaggio video, se uno ha un I7 o meglio un I9, magari con il massimo della RAM installabile installata, non lo userà per lavori di ufficio ma per gaming, striming il tutto in 4K o anche 8K

Ma si sa “viviamo in paesi democratici ”

Ciao e continua con i tuoi articoli, sempre interessanti

Ciao e grazie tante per gli apprezzamenti graditi. Purtroppo è come dici sullo scenario della privacy e sono anni che si sa che le CPU integrino tecnologia per identificarli in modo univoco ma ignoro se le informazioni accessibili ai produttori siano quelle che dici ma ci sta. SE per caso hai letto il numero 100 di wired si parla anche del fatto che la cifratura end-to-end di molte piattaforme stia complicando il “controllo” e governi e agenzie richiederebbero una porta di accesso. L’articolo dice che la tecnologia non fa distinzione tra buoni e cattivi: se esiste una backdoor, può essere usata comunque. Il solito discorso che mette su due piatti della bilancia, esigenze di sicurezza e limitazioni di libertà individuali. Ma come dici te viviamo in paesi democratici e siamo arrivati all’assurdo per cui ho sentito per radio un avviso che mette in guardia dall’uso distorto di occhiali smart in grado di scattare foto e video. E la comunicazione proviene da Meta! Se il signor Z ci dice che ha a cuore la nostra privacy siamo spacciati!

Ciao

Ciao Dario

—

Ottimo articolo.

—

Per quanto riguarda l’Antivirus, AVTEST aveva eseguito un test nel 2015, link:

https://www.av-test.org/en/news/linux-16-security-packages-against-windows-and-linux-malware-put-to-the-test/

—

Ad oggi, molti di questi Antivirus, sono stati integrati nelle versioni Endepoint.

—

In questo momento io uso ( Dr.Web Security Space (per Linux) link:

https://products.drweb-av.it/linux/

—

Per il Motore di Ricerca uso ( Swisscows ) link:

https://swisscows.com/

—

Per estensioni e plugin, uso queste, link:

https://imgur.com/paO66Qo

—

In oltre per Firefox uso l’Area Virtuale ( Firejail ) nella versione da Terminale, link:

https://sourceforge.net/projects/firejail/

—

Per la Posta, uso ( Gmail per Pubblicità / ecc… ) per le cose importanti ( ProtonMail ).

—

Per la pulizia:

4 comandi da Terminale e 2 di verifica

Gestore pacchetti / Impostazioni / Preferenze / File

Sweeper

Stacer

—

Ciao.

Grazie mille Giampietro per l’ottimo contributo e per le cose che permetti a me e ad altri di conoscere! Ciao

Ciao Dario, ho fatto una scansione con Clamtk e ho avuto un avviso per un virus trovato.

Si trova in var/lib/flatpak/repo/objects/59/9c3edf9b0fc279a18e292694b920e0a8ebc600669ef5fb699024fc5fdeff78.file

mi dice che si tratta di unix.dropper.python-9950644-0

Essendo un file all’interno del file system non so bene cosa fare, non so se creo instabilità a cancellarlo o a metterlo in quarantena.

Ho provato a fare una ricerca veloce ma non ha dato risultati.

Puoi aiutarmi?

Massimo

Ciao Massimo, conosco genericamente il significato di dropper ma non ho quel file nel mio sistema in quel percorso e anche io non trovo informazioni.

Ignorando se si tratti effettivamente di una minaccia, terrei a mente se hai programmi installati come flatpak.

E comunque, per tranquillità comprimerei quel file e lo metterei da parte per poi eliminare l’originale fino all’insorgere di eventuali problemi.

Un

sudo flatpak repairfa pulizia nei repository e, a seconda dei flatpak che hai installati, potrebbe rimuovere l’inutile e magari anche quel fileFatto il sudo flatpak repair ma il file è rimasto li.

Dunque, ho fatto fare a Clamtk un ulteriore analisi di quel file e praticamente di tutte le marche di antivirus esistenti solo Clamtk e Cyren lo riconoscono come virus.

Cyren lo vede come E64/Agent.A

Ma tutte le altre marche di antivirus non risulta la positività.

Questi comunque sono i risultati che mi da Clamtk.

A questo punto mi viene il dubbio possa trattarsi di un falso positivo…

Non trovo neanche informazioni su questo E64/Agent.A…

Sarei tentato di lasciarlo li…

Non sono adatto a darti un consiglio ma ho approfondito un po’ e vedo che Clam non è nuovo ad identificare negli oggetti dei repo Flatpak, file che poi sono riconosciuti come falsi positivi. Se qualche malware entrasse nei repository di flathub cui Mint si collega per i flatpak, credo che verrebbe identificato e una soluzione rapidamente trovata.

Per come sono fatto io e per la rapidità con cui riconfiguro una installazione, non rimanderei una reinstallazione del sistema..

Potrei anche reinstallare, sarebbe la cosa più sicura da fare, però è fastidioso in questo momento perché sono impegnato e sinceramente non ho tempo da dedicargli.

Stavo pensando anche che reinstallando gli stessi programmi che uso abitualmente rischio di ritrovarmi con lo stesso identico problema anche dopo.

Farò due tentativi, proverò a far analizzare il file da un analizzatore online, di quelli che fanno l’analisi di singoli files, non so se puoi suggerirmene qualcuno, e poi farò come mi avevi proposto tu inizialmente cioè di provare ad isolare il file comprimendolo e vedere se tutto funziona come dovrebbe.

Che ne pensi?

Grazie comunque per i tuoi suggerimenti Dario sei sempre molto disponibile.

Non so quali programmi in flatpak tu abbia installati o se ne avevi e hai disinstallato qualcosa.

La tua idea è buona ma non conosco i vari servizi di verifica online.

Tenere copia del file e toglierlo al massimo rischia che ti venga ricreato.

Buonasera Dario, ho trovato questa ulteriore discussione su DuckDuckgo e varie considerazioni sul suo utilizzo che potrebbero essere utili ad alcuni.

La discussione è stata iniziata dal manutentore di LXLE OS quindi dovrebbe essere attendibile.

Un saluto a tutti.

Lello

Scusa mi sono dimenticato di mettere il link :))

https://www.lxle.net/forums/discussion/601/ddg-not-as-good-as-google-it039s-more-you-than-you-think-

Ciao Dario,

è un piacere averti scoperto e mi sono sciroppato tutti i tuoi video. Ti chiedo di darmi conferma di quanto affermato da questo informatico, il quale sostiene che Protonmail non è poi così sicura, poichè essa ha fornito, su richiesta della polizia, i dati in suo possesso di alcuni dei suoi utenti. Non è l’unica fonta questa, ce ne sono diverse che confermano. Tuttavia chiedevo un tuo parere. Grazie.

https://www.youtube.com/watch?v=HJmFbOFxZ18&t=17s

Ciao Antonio, piacere mio! Ho guardato il video in questione e mi preme più il discorso relativo al riscatto pagato. Quanto all’apertura nei confronti di autorità investigative, è quasi una costante. Per lavoro ho fatto una consulenza in tema di intercettazioni di Blackberry che facevano delle loro chat cifrate un cavallo di battaglia. Ma collaboravano a richiesta di certe autorità, con certi limiti però. Quanto a Apple e al caso divenuto famoso di rifiuto di consegnare la chiave di cifratura di un dispositivo, poi si sa che le autorità siano riuscite nell’intento anche se ufficialmente rivolgendosi ad aziende specializzatissime… Io non ci credo e penso che Apple abbia solo voluto salvare la faccia negandolo pubblicamente. Che lo trovo ancora più terribile!

Mi piacerebbe inoltre che approfondissi di più il discorso sulle email cryptate. I vari protocolli s/mime e gpg e come implementarli nelle varie email. Grazie.

Ciao

È una buona idea. Sicurezza e privacy mi interessano non meno che Linux semplicemente. Ciao

Ciao Dario, scusa se commento un post “passato” ma ci sono un paio di cose che vanno chiarite.

Brave e Opera NON sono “browser” e NON sono “orientati alla sicurezza”.

Questo è un punto importante.

Opera in origine era una ditta di Oslo che faceva un browser omonimo. Questo browser aveva tutti i suoi aggeggi per interpretare ed eseguire i vari linguaggi su cui si edifica il Web.

Ad un certo punto la ditta Opera cedette tutta la sua proprietà intellettuale ad altri, credo fossero cinesi ma non sono sicuro.

Uno dei fondatori di Opera ditta a quel punto decise di continuare la tradizione di Opera browser con Vivaldi, che ancora non è un browser per la stessa ragione che adesso spiegherò.

La nuova proprietà di Opera decise di abbandonare lo sviluppo “in house” dei vari componenti del browser per utilizzare invece Chromium, che è il progetto di Google che pubblica i sorgenti di Chrome, al netto di alcune parti che non sono parte di Chromium.

E’ solo marketing la fola che questi “pseudo-browser” usino Blink, il rendering engine di Chromium, derivato da WebKit, in realtà usano proprio tutto Chromium, cambiando solo l’aspetto e aggiungendo delle funzioni più o meno al livello delle “estensioni”.

Lo stesso fa Vivaldi, che consiste in una sorta di “skin” fatta in Javascript sovrapposta a Chromium.

Brave se ricordo bene inizialmente era una versione modificata di Firefox, dato che il fondatore della ditta veniva dal management di Mozilla.

Poi, stante la peculiarità del codice di Mozilla e la sua vetustà precedente la riscrittura di parti di Firefox con Rust, Brave ditta decise di usare il più moderno Chromium, come Opera e Vivaldi.

Ora, non andiamo ad esaminare cosa e come Brave, Opera e Vivaldi aggiungono a Chromium, se le aggiunte e le modifiche migliorino il prodotto.

Il punto è che in termini di “sicurezza”, il browser vero e proprio è Chromium sviluppato da Google e i difetti vengono corretti da Google.

Le parti aggiunte dalle ditte succitate, che non hanno la potenza di fuoco di Google, possono solo determinare meno “sicurezza” o più “difetti”, nella migliore delle ipotesi non fanno differenza.

Oggi ci sono solo DUE browser al mondo, escludendo cose esotiche che non sono veramente utilizzabili nel quotidiano.

Sono Chromium/Chrome e Firefox.

C’è un motivo, sviluppare e mantenere un browser, che è un software complicatissimo, è estremamente dispendioso, serve una mega-struttura.

Aggiunta: non hai precisato una cosa importane circa i dispositivi criptati.

La cifratura vale quando il dispositivo è spento.

Quando io accendo il computer mi viene chiesta la password del mio utente e a quel punto la parte critptata viene decodificata.

Rimane in quello stato fino a quando io non mi scollego.

Quindi un agente male intenzionato può fare due cose.

Una è semplice, mi picchia sulle ginocchia con una chiave inglese e io gli dico la password.

L’altra non è tanto complicata, accede al mio aggeggio mentre io sono lo sto usando, è quello che fanno tutti i software di sorveglianza usati per accedere agli smarphone.

Non ci vuole niente quando lo smartphone è progettato apposta, cioè l’utente è sempre “root” e gli basta cliccare su un file “apk” per installare un client di accesso remoto, pomposamente chiamato “trojan”.

Per i PC con Windows è uguale ad Android, non a caso.

per quelli con Linux devi trovare il modo di installare un software non verificato e direi che Snap e Flatpak sono un problema.

Dato che la cifratura vale a computer spento, serve quando te lo rubano.

Ciao Loignavo, finalmente riprendo il passo con quello che non ho letto. Sempre interessante e circostanziato. La mia speranza delle aggiunte a chromium dei browser alternativi so che è debole e si scontra inoltre con il fatto che software derivati potrebbero comportare ritardi nell’adozione di aggiustamenti che richiedono la massima rapidità quando risolvono falle. Di certo è pessima regola salvare le proprie password in un software utilizzato su vastissima scala e quindi, come tale, bersagliatissimo. Ed è evidente che sono solo alcuni criteri di blocchi di pubblicità (di cui Google sta vedendo morire il proprio modello di business), cookie intersiti o tracciamenti che ritengo superiori. Esempio: nello smartphone Oppo ho potuto eliminare Gmail, Chrome, Youtube e Brave in modalità privata blocca ogni annuncio. Anche Brave in passato ha commesso passi falsi ma è il mio browser quanto Firefox. Vivaldi vuole che tu tenga il browser sempre aperto ed è ovvio che ha le sue ragioni. Non per niente talvolta si scoprono altarini.

Non ricordo in quale articolo ho parlato della cifratura e chiaramente specificato che è utile ad impedire di accedere al disco via USB o simili al di fuori del computer e che i dati sono in chiaro fintanto che sei connesso al sistema.

Snap e flatpak non li gradisco ma di certo preferisco la libertà di creare repo del secondo e vedo Snap come anti-free nel duplice senso originario di free software.

Secondo me per certe cose ci spieghiamo male, perché diamo per scontato che tutti sappiano di cosa stiamo parlando oppure perché vogliamo essere ambigui di proposito.

Per esempio, i citati “pseudo-browser” tipo Opera, Brave, Vivaldi, hanno tutto l’interesse a vendersi come “browser” a tutti gli effetti e quindi presentarsi come qualcosa di “concorrenziale” a Chrome/Chromium e Firefox, anzi, qualcosa di “migliore”, “più avanzato/efficiente” o “più sicuro”.

Quando in verità sono delle “mod” di Chromium, cioè più o meno “Chromium” con delle estensioni.

Niente di male quando l’utente capisce quello che compra e gli piacciono le cose che gli “pseudo-browser” aggiungono al browser vero e proprio nella sua configurazione “vanilla”.

Molto meno bene quando l’utente è convinto di avere per le mani un “browser diverso, migliore, più forte, più veloce”, il browser da Sei Milioni di Dollari.

In più, dato il famoso problema del “market share” e dato che l’unica reale alternativa a Google Chrome/Chromium è Firefox, siccome noi non vogliamo il monopolio di Internet che sarebbe APOCALITTICO, mi pare necessario e doveroso fare corretta informazione.

Quindi usate Firefox se potete.

Perché tutto il resto è Google Chrome, tutto tutto ma proprio tutto.

Riguardo la cifratura delle partizioni e/o degli interi device, anche li, per come se ne parla l’utente meno avvertito potrebbe pensare, come avviene per le cose tipo “incognito mode” del browser che non fa niente altro che usare la RAM invece del disco e non fornisce nessun “incognito” tranne la cancellazione della “history”, che i dati siano in qualche maniera protetti.

Sono protetti lo stesso che tenere il computer in un cassetto a casa.

Finché lo tieni li, spento e chiuso a chiave, i dati sono protetti.

Appena lo tiri fuori, lo accendi e magari ti colleghi ad Internet, i dati non sono protetti.

Questa la condizione del 99% degli utenti il 99% del tempo.

La “zona grigia” è lasciare il computer sul sedile dell’automobile parcheggiata in una via poco frequentata.

Se ti aprono la macchina e ti rubano il computer allora si, la cifratura protegge i dati nel senso che tu li perdi e chi li trova non li può leggere.

Sempre se non si tratta della CIA o NSA e sempre se i sistemi di cifratura (es. via chip Intel) non comprendono una o più backdoor opportunamente predisposte proprio per l’uso della CIA o NSA.

Perché anni fa mi ero informato e nella Legislazione americana i sistemi di cifratura erano considerati materia di sicurezza nazionale e quindi ne era vietata la distribuzione e indirettamente l’utilizzo, il Governo ne pretendeva il monopolio.

Snap e Flatpak e Appimage sono l’idea malsana di copiare i “setup.exe” di Windows.

Microsoft da sempre delega chi distribuisce il software di predisporre la procedura di installazione SENZA VINCOLI o RESTRIZIONI, nel senso che questa procedura può letteralmente fare qualsiasi cosa.

Da cui tutti i distributori di software, a parte sbattere file a destra e manca e modificare il registro a capocchia, hanno pensato bene di accludere alla installazione tutto il necessario per il programma, indipendentemente dallo “stato” del sistema su cui deve andare. Vedi il problema classico delle distribuzioni per cui il tale programma, tale versione richiede la tale libreria, tale versione che guarda caso non c’è e non puoi aggiungerla perché andrebbe in conflitto con altre cento cose, il famoso “dependency hell”.

A parte il problema di avere dieci programmi che ti ricopiano dieci versioni diverse della stessa libreria, il guaio è che se tu non vai a verificare cosa c’è dentro il “setup.exe” ovviamente non puoi garantire chi lo esegue che non finisca per piallare tutto oppure per installare una sorpresa malevola.

Che è il problema classico degli “store” che continuiamo a ripetere sempre uguale e mi sembra veramente incredibile.

Dopo un tot di “incidenti” si cominciano a mettere delle restrizioni alla pubblicazione dei software negli “store”, cosa che ovviamente ne contraddice l’utilità.

Se uno “snap” o un “flatpak” non è aggiornato/aggiornabile, perché la pubblicazione viene bloccata fino a che l’aggiornamento supera la “revisione” e anche cosi comunque non è garantita la “salubrità” del contenuto, che senso ha quel canale di distribuzione?

Cento volte meglio i vecchi pacchetti delle distro col loro bravo maintainer e allora si capisce meglio la logica Debian per cui è tutto in modalità LTS.

Bello, circostanziato, trovo diverse rappresentazioni condivisibili.

Io uso Brave e la ritengo la migliore declinazione di chromium, riesco a tenere preferiti e alcune password sincronizzate senza collegarmi all’account Google. Ho liberato uno smartphone dai servizi dello store, non ho alcun account e scarico apk da apkmirror. Con Brave niente più ardua selezione delle preferenze cookies per rifiutare tutto, niente più pubblicità, non solo senza estensioni su PC ma tutto anche su smartphone (per chi ancora ne dipende). Disattivare l’app YT nello smartphone e assegnarli a Brave in modalità privata, un lusso. Sono quei meccanismi che mandano in bestia Google e a me tanto basta, finché sarà possibile.

Si, in Firefox alcune delle estensioni che ho descritto garantiscono anche di più, ma poter evitare il chrome store per avere tutto è fantastico.

Mozilla non è il bene assoluto, ne hanno commesse anche di grosse, si sono venduti male e si moltiplicano le voci che la richiesta di distribuire Firefox solo SNAP sia giunta a Canonical da loro.

Senza Coreboot, BIOS open-source, sei certo dell’identificazione a livello hardware, da anni. TPM è il classico tema da dividere chi prediliga sicurezza / privacy o su chi controlli colui che controlla.

I cryptominer e altre recenti cose su Snap, amplificheranno controlli diretti su ciò che pubblicano sviluppatori e torniamo al solito tema.

Flatpak fidarsi o no dell’apertura e dell’indipendenza dallo Store unico e non replicabile Snap? E Wikipedia: fidarsi o no? Meglio tante voci o solo poche?

Non è lo stesso campo?

Ma io non apprezzo Flatpak quanto aborro Snap. Ma non mettiamoli sullo stesso piano perché Flathub.org ti avvisa in anticipo di potenziali rischi e che, io abbia visto c’è sempre il riferimento alla pagina del progetto su GitHub. Chiunque può aprire un repo alternativo a Flathub e ce ne sono! Snap? Lasciamo perdere (per ora).

Con Flatpak ogni 3 giorni ricevevo aggiornamenti del driver NDIVIDA da 600 MB a botta! Mica voglio una rolling.

A mio parere, viva AppImage! Non si installa, non richiede

sudo(che poi, giustamente, chissà cosa ci fa) quindi il programma lo usa un solo utente e non tutti gli altri come per i programmisudo. Lo chiudi in gattabuia con Firejail o AppArmor se vuoi. È l’unico meccanismo che mi consente di usare app di KDE senza il minimo problema in ambiente Cinnamon / GNOME 2), pure con accelerazione hardware NVIDIA. Sia tramite PPA, che repository, che Flatpak, disastri con temi, filtri fre10r e una marea di funzioni con Kdenlive, Okular, Krita,….) Talvolta da PPA o repo azzardavo aggiornamenti e scoprivo che la nuova versione mi andava in crash. Adesso conservo diverse versioni AppImage di tutti essi e so quali creano problemi nel mio hardware.Dario, ripeto.

Snap, Flatpak, Appimage si basano sul concetto che Loignavo fa il pacchetto e lo mette sullo “store”, arriva Dario, lo scarica, lo “installa” (o copia – esegue) sul suo dispositivo.

Diversamente da quello che fanno i maintainer delle distribuzioni Loignavo non si deve preoccupare di creare il pacchetto sulla base dello “stato” della distribuzione di Dario perché si porta dietro tutte le librerie che gli servono invece di adoperare quelle del sistema.

Tra parentesi, se non usi i permessi di “root” è perché Appimage non si installa, quindi non va a cambiare file fuori dal tuo “spazio utente”.

L’inconveniente è che un altro utente dello stesso dispositivo deve ricopiare lo stesso pacchetto Appimage nel suo “spazio utente” per poterlo adoperare.

Quindi se Dario e Luigi condividono un PC, dovranno avere DUE Libreoffice nei rispettivi “spazi utente”.

Ora, fossi in te non mi preoccuperei del fatto che un aggiornamento ti mandi in crash il programma Pincopalla. Invece mi preoccuperei del fatto che Loignavo dentro il Flatpak “Pincopalla” ci metta di nascosto anche il programmillo “Wumintang”. Una volta che lo Ignavo può mandare in esecuzione un programmillo dentro il tuo dispositivo (impersonandoti, ovviamente) direi che si aprono tutta una serie di prospettive poco simpatiche. Ancora meno simpatiche se poi Dario è “sysadmi” delle Poste e usa il dispositivo per entrare nella rete aziendale coi permessi per fare qualsiasi cosa.

Se leggi le “policy” di Debian, si dice chiaro e tondo che i maintainer possono fare qualsiasi cosa sui dispositivi di chi usa Debian, con tutte le conseguenze.

Ergo, per diventare maintainer di Debian devi fare come la mafia, devi essere introdotto dagli altri maintainer che ti devono conoscere abbastanza per garantire che tu sia una brava persona e non faccia scherzi.

E’ già una cosa dubbia in un circolo relativamente chiuso come Debian, immaginati cosa può essere per gli “store” dove arriva Loignavo chiunque e ci butta dentro quello che vuole.

Se poi pensi che Snap, Flatpak eccetera siano “contenuti”, in realtà si auto-contengono, cioè non è il sistema che applica delle restrizioni, sono gli stessi pacchetti che arrivano con la configurazione che prevede le restrizioni.

Quello che si può fare è il famoso “sistema immutabile”, vedi Fedora Silverblue, che però è “immutabile” solo fino a che l’utente-root non pigia certi tasti e siamo d’accapo.

La ragione per usare Firefox non è ne tecnica ne di tua comodità.

Come cercavo di spiegare, si tratta del monopolio che Google minaccia di consolidare su Internet, via Android, Chrome, i Web Services, eccetera (il 95% degli utenti del mondo usa lo smartphone per accedere ad Internet).

Come ho detto, ci sono solo DUE browser, Chrome/Chromium e Firefox.

Brave, Opera, eccetera sono “mod” di Chromium.

Usando Brave, Opera, ecc, tu non fai altro che consolidare il “marketshare” di Google.

Significa che Google domani decide che non si usa più HTTP ma POrcOCane e quello diventa il “dato di fatto” perché nessuno ha la posizione per obbiettare.

Google diventa Internet, Google possiede Internet.

Ergo, Brave, Opera, eccetera sono l’ULTIMA scelta che si dovrebbe fare, a qualsiasi costo.